铸剑无形,三角洲行动的训练秘密与打造精英的幕后故事,三角洲行动的训练秘密:打造精英的幕后故事,三角洲行动游戏

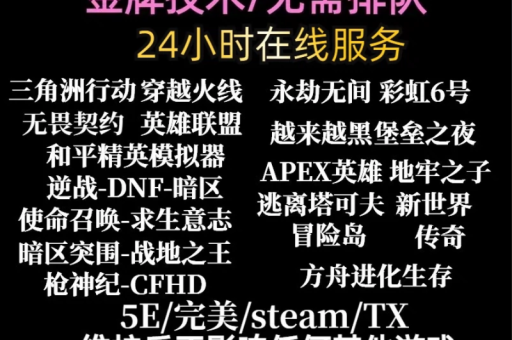

- 三角洲行动卡盟

- 2025-11-30 00:06:42

- 24

在公众的想象中,反恐精英——尤其是像美国陆军三角洲部队(1st SFOD-D)这样的顶级单位——的形象往往由高速剪辑的枪战、爆炸和最终的高潮营救构成,这些银幕上转瞬即逝的炫目画面,仅仅是对其真实世界冰山一角肤浅的惊鸿一瞥,真正的传奇,并非诞生于聚光灯下的终极对决,而是锻造于不为人知、日复一日的艰苦训练之中,三角洲部队的选拔与训练,是一个将顶尖士兵彻底解构,再以超越极限的标准重新熔铸的“幕后故事”,这并非简单的技能传授,而是一场持续不断的身心淬炼,其核心秘密在于创造一个无限接近真实地狱的环境,从而筛选并培育出能够在那里生存并取胜的人。

第一幕:筛选——并非选拔,而是淘汰

三角洲部队的训练秘密始于其残酷的选拔阶段,它从不主动“招募”,而是向陆军所有单位(尤其是游骑兵、绿色贝雷帽等)的精英发出开放邀请,其哲学是:你无法教会一个人拥有不屈的意志和内在驱动力,你只能设计一个环境,让拥有这些特质的人自己站出来。

选拔课程通常在人烟稀少的偏远地区进行,其细节高度保密,但核心要素众所周知:极端的体能消耗、巨大的心理压力、持续的食物与睡眠剥夺,以及永无止境的不确定性,应试者背负沉重行囊,在复杂地形中进行长途陆地导航行军,时间限制苛刻到几乎不可能完成,教官们扮演的不是教练,而是“压力源”,他们不会教导你如何更快地读图,但会因为你地图上毫米级的偏差而让你前功尽弃,重新再来。

这里的秘密不在于测试体能极限(尽管这是基础),而在于刻意制造“可控的失败”,目的是击碎参与者作为原单位精英的骄傲与自信,在极度疲劳和迷茫中,一个人的本质会暴露无遗:是抱怨放弃,还是默默调整继续前进?是为了一次失败指责他人,还是独自承担全部责任?三角洲不需要超级英雄,它需要的是在最黑暗、最无助的时刻,依然能依靠本能和纪律做出下一个正确决定的“现实主义者”,选拔的过程,就是通过系统性的剥离,剔除那些无法在绝对逆境中保持精神稳定和思维清晰的候选人,这不是在选“最强”的士兵,而是在找“最对”的队员。

第二幕:铸炼——超越肌肉记忆,植入决策本能

通过选拔仅仅是拿到了入门券,随之而来的技能训练(Qualification Course)才是真正“打造”的开始,这里的秘密超越了传统军事训练的“熟能生巧”。

绝对武器精通 枪法训练不再是打环靶,而是在高强度体能消耗后(如全速冲刺或波比跳之后),要求射手立即转入精确射击;是在复杂的光线、声音模拟和烟雾干扰下,在毫秒间分辨敌友并果断开火,肌肉记忆是底线,在生理极限状态下保持认知功能才是目标,他们的训练场是一个高度仿真的微型城市(常被称为“杀戮屋”),每一次突入都是对战术沟通、威胁识别和火力运用的极致考验,追求的是零失误,因为现实中一次失误就意味着死亡或任务失败。

模拟的真实 三角洲训练的终极秘密武器是其超高的保真度(High Fidelity)训练,他们拥有世界上最先进的模拟设施,但比硬件更重要的是“人”的参与,专业的角色扮演者(Role Players)会模拟人质、恐怖分子、平民,甚至包括歇斯底里的母亲、吵闹的孩子和充满敌意的旁观者,场景的剧本复杂多变,充满道德困境和突发情况,队员必须在信息不全、时间紧迫、压力巨大的情况下,做出往往没有完美答案的决策,这种训练不是在练习开枪,而是在练习在混沌中思考。

心智博弈 训练还包括高强度审讯(SERE:生存、躲避、抵抗、脱逃)和心理战课程,队员们会被“俘虏”,经历模拟的审问和压力,学习如何管理恐惧、保护关键信息,并保持内心的抵抗意志,这确保了即使技术装备全部失效,队员本身依然是最后一道坚不可摧的防线。

第三幕:融合——从个体精英到有机整体

三角洲最大的力量不在于其成员个个身怀绝技,而在于他们能融合成一个单一的生命体,训练的最终阶段,是打造这种无价的团队默契。

训练强调无缝沟通,在嘈杂的战场上,一个手势、一个眼神、甚至短暂的无线电静默,都必须被准确理解,队员们在一起生活、训练、学习,彼此熟悉到能预测对方的下一步行动,这种信任不是来自口号,而是来自成千上万次在训练中彼此拯救、弥补失误的经历,他们深知,自己的生命就掌握在身边队友的手中,这种深刻的相互依赖,创造了军事领域最强大的团队凝聚力。

幕后故事的启示:哲学高于技术

三角洲训练的所有“秘密”,最终都指向一套清晰的哲学:拥抱现实,尊重压力。

他们不训练如何轻松获胜,而是训练如何应对最糟糕的失败,他们不假设计划会顺利执行,而是假设计划从第一步就会出错,并为此做好准备,他们的训练就是创造一个比真实战场更严苛、更复杂的环境,当队员们真正踏入战场时,反而会有一种“熟悉的轻松感”——“这比训练时容易多了”。

这种训练文化的幕后,是巨大的资源投入、前瞻性的设计和对人性深刻的洞察,它明白,精英不是天生的,而是通过一套精心设计、冷酷无情却又绝对必要的系统“锻造”出来的,它剥去一切浮华与虚荣,直指战争最原始、最残酷的本质,并确保在其中行动的人,拥有与之匹配的意志、技能与智慧。

三角洲行动的幕后故事,是一个关于人类潜能的故事,它讲述了一群早已是精英的人,如何自愿走入一个旨在击垮他们的系统,并在这个过程中,超越自我,最终成为守护在文明最前沿的、无声的盾牌,他们的训练没有秘密,有的只是绝大多数人知道却无法坚持的真理:在百分之九十九的汗水之上,是百分之百对卓越的偏执追求。