三角洲行动全解析,你需要知道的10个关键细节,三角洲行动全解析:你需要知道的10个关键细节,三角洲行动游戏

- 三角洲行动卡盟

- 2025-11-05 00:02:05

- 37

在战术射击游戏的浩瀚星空中,一颗新星正携着经典的名号与现代化的承诺冉冉升起,它就是由腾讯游戏旗下琳琅天上工作室开发、备受期待的《三角洲行动》,这款游戏并非简单的复刻或重制,而是一次对经典IP的雄心勃勃的“重启”与“进化”,它旨在同时征服大规模战场爱好者与硬核战术玩家的心,本文将从核心玩法到技术细节,为您全面解析您必须了解的10个关键细节。

1. 经典IP的现代重生:并非复刻,而是进化

“三角洲”系列(Delta Force)对于老一代FPS玩家而言,是充满回忆的符号,这次的《三角洲行动》并非对某部前作的简单复刻,它继承了系列标志性的“现代特种部队对抗全球恐怖势力”的核心背景,但采用了全新的引擎和技术,构建了一个更宏大、更精细的现代军事作战沙盒,这意味着老玩家能感受到熟悉的味道,而新玩家则将体验到一个符合当下游戏审美和技术水准的3A级作品。

2. 三位一体的核心玩法模式

《三角洲行动》并非只专注于一种模式,而是提供了三种截然不同的游戏体验,以满足不同玩家的需求:

全面战场(All-Out Warfare)这是游戏的主打模式,支持高达64v128的超大规模玩家同场竞技,地图广阔,包含丰富的载具(坦克、直升机、装甲车等)系统,强调大兵团作战、战术协同和阵地攻防,体验堪比“战争模拟器”。

危险行动(Danger Zone)这是一个专注于战术撤离的模式,玩家以小队为单位进入战场,搜寻情报物资,并在指定时间到达撤离点,过程中不仅要应对AI敌人的威胁,更要警惕其他玩家小队的伏击与争夺,成功撤离才能带走奖励,失败则可能一无所获,紧张感十足。

经典战斗(Classic Modes)包含团队死斗、据点争夺等传统FPS玩家熟悉的快节奏模式,用于提供纯粹直接的射击乐趣和练枪体验。

3. 丰富的战术装备与专家系统

游戏引入了“特勤干员”系统,每位干员拥有独特的战术装备和技能。

凯·席尔瓦擅长突击,其技能可能是快速破门或提供火力压制。

泰瑞·缪斯作为侦察专家,可能配备高科技探测装置或狙击辅助工具。

维恩工程专家,能够部署自动炮塔或维修载具。

这些特色技能与玩家的基础装备(武器、投掷物、道具)相结合,创造了丰富的战术搭配和团队协作可能性。

4. 拟真与爽快并存的射击手感

《三角洲行动》在射击手感上寻求一种平衡,它既包含了如子弹下坠、屏息瞄准等具有一定拟真度的设定,以满足硬核玩家的需求;又通过出色的音效、画面反馈和操作优化,保证了射击的爽快感和流畅性,武器的改装系统也极其深入,从枪口、瞄具到弹匣、握把,几乎所有部件都可自定义,允许玩家打造最适合自己风格的致命武器。

5. 动态变化的环境与天气系统

游戏中的战场并非一成不变,大规模地图中引入了动态天气和时间系统,你可能在一场战斗中经历从晴朗白昼到暴雨夜晚的转变,这些变化不仅影响视觉效果,更会直接影响 gameplay:雨天会降低能见度和声音传播距离,夜晚则需要依赖夜视仪,这使得每一局游戏的体验都独一无二,对玩家的适应能力和战术选择提出了更高要求。

6. 强大的物理破坏与交互效果

利用新一代引擎,《三角洲行动》实现了出色的环境破坏效果,木板墙、薄掩体等可以被子弹穿透或直接摧毁,爆炸物可以炸开墙壁创造新的进攻路线,这种可破坏的环境大大提升了战术深度,玩家不再只能依赖预设的路线和掩体,而是可以主动改变战场结构,实现“拆迁式”攻防。

7. 跨平台联动与数据互通

游戏已确认将支持PC、主机(PlayStation, Xbox)和手机(iOS, Android)之间的跨平台游玩和数据互通,这意味着玩家可以在不同设备上无缝切换,与朋友一起游戏,进度和装备得以完全保留,这一举措极大地扩展了玩家社群,但也对不同平台间的操作平衡性提出了巨大挑战,官方表示会通过输入设备匹配等技术手段确保公平。

8. 免费游玩与内部赛季制

《三角洲行动》将采用免费游玩(Free-to-Play)的模式,通过游戏内商城售卖外观皮肤、干员造型等不影响数值平衡的装饰性内容来盈利,其核心更新将围绕“赛季”进行,每个赛季会推出新的特勤干员、新地图、新武器、新通行证等内容,持续为游戏注入活力。

9. 反作弊与公平竞技的承诺

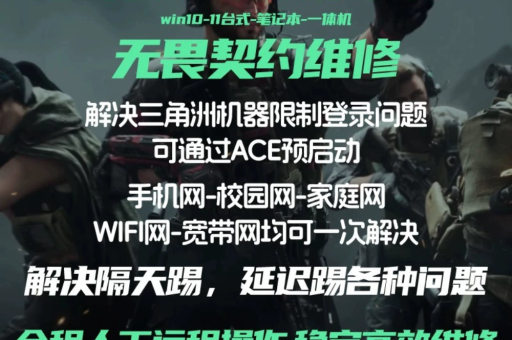

鉴于免费游戏和PC平台常受外挂困扰,开发团队将反作弊置于极高优先级,他们承诺将采用多层次的反作弊系统,包括硬件检测、行为分析等先进技术,并配备专人团队实时处理,致力于为所有玩家打造一个纯净公平的竞技环境,这是决定游戏能否长久健康发展的关键。

10. 面向全球的野心与未来规划

《三角洲行动》从立项之初就瞄准了全球市场,其背景设定、角色设计、多语言支持和全球服务器部署都体现了这一野心,官方也已透露了长期的更新规划,包括可能引入更多样的地图场景(如城市巷战、极地基地)、更复杂的PvEvP模式以及持续的剧情叙事拓展,旨在构建一个持久且不断进化的军事游戏宇宙。

总结而言,《三角洲行动》是一款集经典IP、大规模作战、战术深度与现代化技术于一身的野心之作,它试图在多维度上满足军事游戏爱好者的一切幻想,无论你是渴望在全面战场中指挥若定的战略家,还是在危险地带中刀尖舔血的孤狼,亦或是单纯享受射击快感的玩家,都有机会在这里找到属于自己的位置,它无疑将成为未来几年内,战术射击领域最值得关注的重磅作品之一。