暗流下的雷霆,揭秘三角洲行动背后的秘密——特种部队的精英策略与执行艺术,揭秘三角洲行动背后的秘密:特种部队的精英策略与执行,三角洲特种部队百度百科

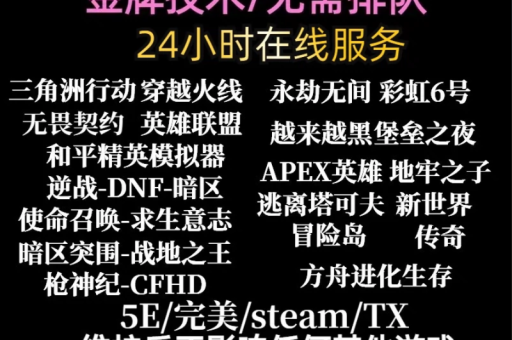

- 三角洲行动卡盟

- 2025-11-25 00:06:42

- 29

在公众认知的迷雾与好莱坞电影的渲染之间,世界上最顶尖的特种部队之一——美国陆军第一特种部队D分遣队,更广为人知的名字是“三角洲部队”(Delta Force),其行动始终笼罩在一层神秘面纱之下,他们的存在本身就是国家机密,而他们的每一次出击,都是军事战略、人类体能极限与精密技术的极致融合,本文将试图深入剖析,揭秘这支精英力量背后的行动哲学、策略核心与执行艺术,一窥那暗流之下,瞬间爆发的雷霆之力。

一、精英之选:超越体能的“思维筛选”

三角洲部队的秘密,首先始于其近乎残酷的选拔机制,这远非一场简单的体能测试,而是一场对意志、智力与性格的终极压力筛选,候选人通常是来自陆军游骑兵、绿色贝雷帽等其他特种单位的资深精英,他们已经具备了超乎常人的军事素质。

选拔的核心目的,是剔除那些仅依赖肌肉记忆的士兵,寻找能够在极端疲劳、信息匮乏、高压和瞬息万变的环境中,依然保持冷静分析、独立决策和创造性思维的“智者”,测试内容往往包括在睡眠被严重剥夺、体力濒临耗尽的情况下,完成复杂的导航任务、解决突如其来的战术难题,或是在巨大心理压力下进行精确射击,其背后的策略是:身体的强大可以训练,但临危不乱的头脑、无缝的团队信任和永不放弃的韧性,才是区分“优秀”与“传奇”的关键,这正是三角洲部队所有行动策略得以执行的基石——一群彼此绝对信任、拥有超凡适应能力和解决问题能力的个体,所组成的完美团队。

二、策略之魂:基于情报的“外科手术式”精确

三角洲部队的行动策略,绝非漫无目的的猛冲猛打,其核心思想是“外科手术式”的精确打击,这要求策略制定过程极度依赖实时、高保真的情报,每一个行动方案(OPLAN)的诞生,都是多源情报融合的结果:卫星影像、信号拦截(SIGINT)、人力情报(HUMINT)、无人机侦察等,共同编织成一张目标的动态全景图。

其策略精髓在于:

1、出其不意(Surprise): 几乎所有成功行动的第一要素,通过非常规的渗透方式(如低空跳伞HALO/HAHO、潜泳、夜间机动)、选择最不可能的时间点(如凌晨时分,人的生理警觉性最低)发起攻击,在目标做出有效反应前就已掌控局势。

2、速度与暴力(Speed and Violent Action): 行动一旦开始,便以压倒性的速度和精准的暴力展开,这并非无节制的破坏,而是通过迅猛的突击,在心理和物理上彻底摧毁敌人的抵抗意志和组织结构,最大限度缩短暴露在危险中的“黄金时间”。

3、适应性(Adaptability): 没有计划能在与敌人的第一次接触后完好无损,三角洲部队的策略内置了极高的灵活性,小队成员被赋予极大的现场决策权(根据指挥官意图),在计划出现偏差时,他们能立即根据实时情况切换备用方案或即兴创造新战术,这种“OODA循环”(观察、调整、决策、行动)的速度远快于任何对手。

三、执行之刃:团队协作与技术加持的“完美交响”

将策略转化为现实,靠的是无懈可击的执行,这体现在两个层面:天人合一般的团队协作,与领先时代的技术加持。

团队协作是灵魂。 三角洲部队通常以4-8人的小型作战单位(Team)行动,每个成员都是某一领域的专家(爆破、通讯、医疗、狙击),但同时又交叉训练,具备全能作战能力,在行动中,他们像一个有机整体般移动和战斗,无需语言,仅凭手势、眼神和长期的默契就能完成复杂的战术配合,沟通简洁、清晰且高效,这种深度信任与协同,使得小队能发挥出远超其人数简单相加的战斗力。

技术加持是利刃。 他们是尖端武器的首批试用者,从改良的步枪、消音器到夜视、热成像设备,其装备往往比常规部队领先一至两代,高度定制化的通讯装备确保了他们内部以及与后方指挥中心之间联络的畅通和安全,在诸如抓捕高价值目标或人质营救任务中,他们会利用微型无人机进行实时屋外侦察,或使用穿墙雷达(Ground Penetrating Radar)探测建筑物内的生命体征和结构,从而在“破门而入”前就已对内部情况了如指掌,这种技术优势极大地降低了行动的不确定性和风险。

四、隐秘的代价:沉默的守护与无形的压力

揭秘三角洲的行动,也必须正视其背后的沉重代价,他们的成功鲜为人知,而失败则可能永远被埋葬,他们长期处于全球部署的高压状态,面对的是常人无法想象的心理和生理消耗,为了保护信息来源和行动方法,他们的功绩往往被归功于其他单位,或永远封存在机密档案中,这种“沉默的守护”要求成员及其家庭具备非凡的奉献精神和承受力。

三角洲部队的行动,是人类军事领域将战略智慧、个体潜能、团队信任与技术革新推向极致的体现,它背后的秘密,并非某种单一的“超级武器”或“神奇战术”,而是一套严丝合缝的生态系统:从筛选出最合适的人,到基于情报制定精妙的策略,再到通过极致协同和技术优势实现完美执行,它告诉我们,真正的精英力量,是头脑、心灵与科技的完美结合,是在绝对黑暗中,依然能凭借微光精准击中目标的能力,他们是在国家最需要时,那柄无声出鞘、一击必杀,而后又悄然归隐的终极利刃。