决胜水网密地,关于三角洲行动,你不可错过的战术与策略解析,关于三角洲行动,你不可错过的战术与策略解析,三角洲dboy

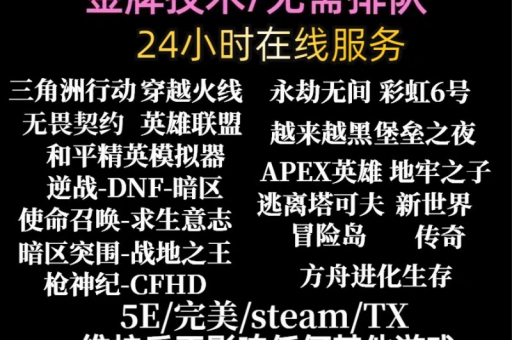

- 三角洲行动卡盟

- 2025-10-30 00:08:16

- 63

在充满变数的现代军事与安全行动中,“三角洲”以其独特的地理特征和战略价值,始终是兵家必争之地,它既是交通枢纽、经济命脉,也是天然的复杂屏障,无论是真实战场上的军事行动,还是模拟对抗游戏中的核心场景,在三角洲地带取得优势,往往需要迥异于平原或山地的独特战术思维与策略部署,本文将深入解析针对三角洲行动的核心战术与宏观策略,旨在为军事爱好者、策略游戏玩家及相关专业人士提供一份不可多得的行动指南。

一、知己知彼:三角洲环境的独特性分析

在制定任何战术之前,深刻理解作战环境是首要前提,三角洲地区通常由水道、沙洲、沼泽、芦苇丛和零星城镇构成,其核心特点可概括为:

1、通道化地形: 水道是天然的交通线,但也限制了重型装备的机动方向,使行动路线相对可预测,陆地被水域分割,形成无数大小不一的“岛屿”和半岛。

2、视野受限与伏击天堂: 茂密的植被、起伏的堤岸和错综复杂的水道创造了大量天然掩体和隐蔽点,非常适合设置埋伏和进行隐蔽观察,同时也使得索敌变得异常困难。

3、立体与多维空间: 行动不仅发生在水面和地面,水下(水下障碍、潜水渗透)、空中(无人机侦察、直升机支援)和电磁频谱(通信干扰、电子侦察)都构成了一体化的战场。

4、后勤挑战: 补给和兵力投送严重依赖水上交通工具或空中支援,传统的陆地后勤链条在此变得脆弱。

**二、战术层面:小队级别的致胜之道

在连排级以下的战术单位中,以下几个原则至关重要:

1. 控船为先,机动制胜:

在水网三角洲,船只和两栖载具不是选择,而是必需品,战术核心从“控点”转变为“控线”(水道),掌握快速、隐蔽的水上机动能力是取胜的基础,应熟练运用多种船只:高速突击艇用于快速反应和追击,无声的橡皮艇或舷外机用于隐蔽渗透,切记,水道是公路,也是致命的“死亡走廊”。

2. 侧翼!侧翼!还是侧翼!

三角洲的地形被水域自然分割,这为进行大规模的迂回和侧翼攻击提供了绝佳条件,正面强攻一道临水的防线通常是代价高昂的,优秀的指挥员会利用小船或两栖装备,悄无声息地渡过支流,从敌人意想不到的侧翼甚至后方发起攻击,一次成功的渡河迂回,往往能瓦解整条防线。

3. 占领与利用关键地形(Key Terrain):

并非所有土地都同等重要,三角洲行动中,关键地形包括:

桥梁 核心的交通枢纽,控制桥梁就等于控制了跨河通道,既是必争之地,也是重兵布防和伏击的重点。

制高点 如水塔、高层建筑、雷达站等,它们提供了无可替代的观察视野,用于指挥、 artillery观测(如适用)和狙击。

河道交汇处 控制此处意味着控制了交通流量,可以“封锁”或“检查”所有通过该区域的船只。

4. 混合编组与兵种协同:

单一兵种在三角洲寸步难行,一个高效的行动小组应是:

步兵 负责最终清剿、占领和近距离保护。

工兵 负责架设临时桥梁、清除水下障碍、布置和排除爆炸物。

战斗舟艇小组 提供水上火力支援(如装备重机枪或自动榴弹发射器的快艇)和运输。

狙击手/观察手 部署在关键地形,提供远程精确火力和情报。

无人机操作员 提供实时鸟瞰视野,是打破视野限制的“上帝之眼”。

**三、策略层面:战役级的宏观视野

beyond小队战术,更高层次的指挥官需关注战略部署:

1. 夺取并维持“水上机动自由”(Sea Control of the Rivers):

这类似于海战中的制海权,战役初期,必须投入资源确保主要水道在我方控制之下,阻止敌方自由运用其水上力量,这可以通过摧毁敌方舟艇、在关键水道布置监视和防御点来实现,掌握了机动自由,你就能决定战斗发生的地点与时间。

2. 建立前沿作战基地(FOB - Forward Operating Base):

由于纵深推进,后勤线会拉长,在夺取的关键岛屿或稳固的河岸地区建立FOB至关重要,它可作为后勤枢纽、伤员救治点、装备维修站和部队休整的安全区,极大延伸部队的持续作战能力,FOB的选择必须易守难攻,并拥有良好的水上通道。

3. 信息与欺骗(Deception Operations):

在视野受限的环境下,信息就是生命,充分利用无人机、地面传感器和侦察巡逻队构建完整的战场态势感知,要积极实施欺骗:在次要方向制造假的渡河迹象(如声呐浮标、假的无线电通讯、零星火力),吸引敌人注意力,从而在其主防线薄弱处实现真正的突破。

4. 后勤是战略的核心:

三角洲行动的后勤计划必须极其详尽,计算好弹药、燃油、备件和饮水的消耗速度,规划好水上补给线路,并确保有备用方案,一艘沉没的补给船可能导致整个前沿部队陷入困境。

**四、科技与装备的赋能

现代科技极大地改变了三角洲行动的面貌:

无人机(UAVs) 从大型侦察无人机到单兵手持的小型无人机,它们提供了无与伦比的实时情报,可用于目标定位、战损评估和监视水道。

热成像与夜视装备(NODs) 克服夜暗和不良天气的影响,让己方部队享有“单向透明”的优势。

精确制导武器 如激光制导炮弹或导弹,能够在水网密布、敌我距离较近的环境中精确打击关键点目标,避免误伤和平民伤亡。

先进的通信与抗干扰设备 确保在复杂环境下指令畅通无阻。

三角洲行动是一场在棋盘般复杂地形上进行的多维立体博弈,成功绝非偶然,它源于对环境的深刻理解、精妙的小队战术配合、深远的战略规划以及技术装备的有效整合,其核心思想可以归结为:利用水系而非被其阻碍,通过机动寻找侧翼,依靠信息夺取优势,并通过坚实的后勤维持胜利。 无论你是正在研究战例的军事爱好者,还是在虚拟战场上争霸的玩家,掌握这些关于三角洲行动的战术与策略,都将让你在这片独一无二的竞技场中,占据无可争议的先机。