解开三角洲机器码的秘密,解密方法大揭露,解开三角洲机器码的秘密:解密方法大揭露,三角洲6秘籍怎么输入

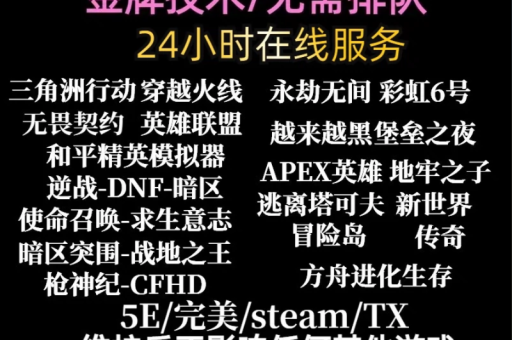

- 三角洲行动无畏契约pubg机器修复解除标记绝地求生频繁24电脑

- 2025-05-01 00:41:14

- 357

一、引言

在计算机编程的领域中,机器码犹如一把神秘的钥匙,掌控着计算机硬件与软件之间的交互奥秘,而三角洲机器码作为其中的一种独特存在,更是吸引了众多程序员和技术爱好者的目光,它如同隐藏在黑暗中的宝藏,等待着那些有勇气、有智慧的人去揭开它神秘的面纱,本文将深入探讨解开三角洲机器码的秘密,详细揭露其解密方法,带您走进这个充满挑战与惊喜的世界。

二、三角洲机器码的概述

(一)什么是三角洲机器码

三角洲机器码是一种特定类型的机器码,它具有独特的编码规则和结构,这些代码由一系列二进制数字组成,直接控制着计算机硬件的各种操作,如内存读写、算术运算、逻辑判断等,它是计算机底层指令的直接体现,是计算机能够执行各种任务的基础。

(二)三角洲机器码在计算机系统中的地位

在计算机系统中,三角洲机器码处于核心地位,它是操作系统、应用软件与硬件之间沟通的桥梁,没有三角洲机器码,计算机就无法正常运行各种程序,从开机自检到执行应用程序,每一个步骤都离不开三角洲机器码的默默支持,它就像是计算机这座大厦的基石,支撑着整个系统的运转。

三、三角洲机器码的加密方式

(一)简单加密方式

1、移位加密

这种加密方式通过将三角洲机器码中的二进制位进行移位操作来实现加密,将每一位二进制数向左或向右移动若干位,改变其原来的位置顺序,这样一来,原有的机器码就被打乱,形成了加密后的代码,解密时,只需将移位后的二进制位按照相反的方向移动相同的位数,即可恢复到原始的机器码。

2、替换加密

在替换加密中,将三角洲机器码中的某些二进制位替换为其他二进制位,可以使用固定的替换规则,也可以采用随机的替换方式,解密时,需要根据预先确定的替换规则或随机生成的替换规则来还原原始的机器码。

(二)复杂加密方式

1、密钥加密

这种加密方式需要使用密钥来对三角洲机器码进行加密,密钥可以是一个随机生成的数字序列、一个密码或者其他形式的加密参数,加密时,将三角洲机器码与密钥进行某种运算,如异或运算、加运算等,得到加密后的机器码,解密时,必须使用相同的密钥才能还原出原始的机器码。

2、多步加密

多步加密是将三角洲机器码通过一系列不同的加密算法进行多次加密,每一步加密都使用不同的加密方式和参数,使得加密后的代码更加复杂,解密时,需要按照相反的顺序依次使用相应的解密算法来逐步还原出原始的机器码。

四、解密三角洲机器码的挑战

(一)缺乏有效的解密工具

由于三角洲机器码的加密方式多种多样,而且很多加密算法都是专有的,市面上很难找到能够直接解密三角洲机器码的工具,这就给解密工作带来了很大的困难,需要开发人员自己编写解密程序。

(二)加密算法的复杂性

复杂的加密算法使得解密工作变得异常困难,密钥加密和多步加密等方式,需要深入了解加密算法的原理和内部结构才能进行解密,对于普通的程序员来说,这无疑是一项极具挑战性的任务。

(三)硬件环境的限制

三角洲机器码是直接控制硬件的指令,在不同的硬件环境下可能会有不同的表现,有些硬件可能对加密后的机器码有特殊的处理方式,或者硬件本身存在一些限制,这些都给解密工作带来了困难。

五、破解三角洲机器码的解密方法

(一)逆向工程法

1、反汇编

反汇编是破解三角洲机器码的第一步,通过反汇编工具,可以将加密后的机器码还原成汇编语言代码,在汇编语言级别上,可以分析代码的逻辑结构和指令流程,找出加密算法的实现方式。

2、调试跟踪

在反汇编的基础上,使用调试工具对加密后的代码进行跟踪,通过设置断点、单步执行等调试手段,可以观察代码的执行过程,找出加密和解密的关键步骤。

3、算法分析

对反汇编后的汇编代码进行算法分析,找出加密算法的具体实现方式,这需要对常见的加密算法有深入的了解,如对称加密算法、非对称加密算法、哈希算法等,通过分析代码中的加密函数和算法调用,可以推断出加密算法的类型和参数。

(二)密码学破解法

1、暴力破解

对于简单的加密方式,如移位加密和替换加密,可以使用暴力破解的方法来尝试所有可能的密钥组合,直到找到正确的密钥,虽然这种方法比较耗时,但在密钥空间不是很大的情况下,仍然是一种有效的破解方法。

2、密码分析

对于复杂的加密方式,如密钥加密和多步加密,需要使用密码学分析的方法来破解,密码学分析包括对加密算法的数学分析、统计分析、密码字典攻击等,通过分析加密算法的数学特性和密码字典中的常见密码,可以找到破解加密算法的线索。

(三)硬件辅助破解法

1、硬件仿真器

硬件仿真器是一种专门用于模拟硬件环境的工具,通过硬件仿真器,可以在仿真环境中运行加密后的机器码,观察代码在硬件上的执行情况,这对于破解硬件相关的加密算法非常有帮助。

2、旁路攻击

旁路攻击是一种利用计算机硬件内部旁路路径来获取加密密钥的方法,通过监测硬件在执行加密算法过程中产生的旁路信号,如功耗、电磁辐射等,可以推断出加密密钥的信息,这种方法需要对硬件的内部结构和旁路信号有深入的了解,但在某些情况下可以取得很好的破解效果。

六、解密三角洲机器码的实际应用

(一)软件破解

1、破解商业软件

在软件盗版领域,解密三角洲机器码可以用于破解商业软件的加密保护,通过破解软件的加密算法,可以获取软件的源代码或破解软件的注册机制,从而免费使用商业软件。

2、破解游戏软件

游戏软件为了防止盗版,通常会采用加密保护措施,解密三角洲机器码可以帮助游戏玩家破解游戏的加密保护,获取游戏的破解版本,从而免费体验游戏内容。

(二)安全漏洞检测

1、检测操作系统漏洞

操作系统是计算机系统的核心,其中的三角洲机器码直接控制着硬件资源的分配和管理,解密操作系统中的三角洲机器码可以帮助安全专家检测操作系统中的安全漏洞,及时发现并修复漏洞,提高操作系统的安全性。

2、检测应用软件漏洞

应用软件在运行过程中也会使用三角洲机器码来控制硬件资源,解密应用软件中的三角洲机器码可以帮助安全专家检测应用软件中的安全漏洞,防止黑客利用漏洞入侵系统。

(三)硬件破解

1、破解硬件加密芯片

一些硬件设备为了防止盗版,会采用加密芯片来保护硬件的知识产权,解密硬件加密芯片中的三角洲机器码可以帮助破解者获取硬件的设计信息或破解硬件的加密机制,从而复制硬件设备。

2、破解硬件加密算法

硬件加密算法是硬件设备保护自身安全的重要手段,解密硬件加密算法中的三角洲机器码可以帮助破解者获取硬件加密算法的密钥或算法实现方式,从而破解硬件设备的加密保护。

七、解密三角洲机器码的风险与法律问题

(一)法律风险

1、侵犯知识产权

解密三角洲机器码并用于破解商业软件、游戏软件等知识产权保护的行为属于侵犯知识产权的行为,根据相关法律法规,侵犯知识产权可能会面临罚款、赔偿损失、甚至刑事责任等法律后果。

2、非法获取计算机信息系统数据

解密三角洲机器码并用于获取计算机系统中的数据,如操作系统、应用软件等的源代码或加密密钥,属于非法获取计算机信息系统数据的行为,根据相关法律法规,非法获取计算机信息系统数据可能会面临罚款、拘留等法律后果。

(二)安全风险

1、恶意软件传播

解密三角洲机器码并用于破解软件的加密保护可能会导致恶意软件的传播,破解者可能会在破解软件的过程中植入恶意代码,如病毒、木马等,从而危害计算机系统的安全。

2、硬件损坏

解密硬件加密芯片或破解硬件加密算法可能会导致硬件设备的损坏,破解者在破解硬件加密机制的过程中可能会对硬件设备造成不可逆的损坏,从而导致硬件设备无法正常使用。

八、结论

解开三角洲机器码的秘密是一项极具挑战性的任务,需要开发人员具备深厚的编程知识、密码学知识和硬件知识,通过逆向工程法、密码学破解法和硬件辅助破解法等解密方法,可以有效地破解三角洲机器码的加密保护,解密三角洲机器码也存在着法律风险和安全风险,需要我们在解密的过程中遵守法律法规,保障计算机系统的安全,随着计算机技术的不断发展,解密三角洲机器码的方法也在不断更新和完善,我们相信在不久的将来,一定能够更加安全、高效地解开三角洲机器码的秘密。

三角洲机器码的解密是一个复杂而又充满挑战的过程,它既为我们提供了破解软件和硬件加密保护的机会,也给我们带来了法律和安全方面的风险,我们应该在合法合规的前提下,合理利用解密技术,为计算机技术的发展和应用做出贡献,我们也期待着更加先进的解密技术和方法的出现,能够更加轻松地解开三角洲机器码的秘密,推动计算机技术的不断进步。