关于三角洲行动,你不可错过的战术与策略解析,从单兵技巧到团队协同的艺术,关于三角洲行动,你不可错过的战术与策略解析,三角洲dboy

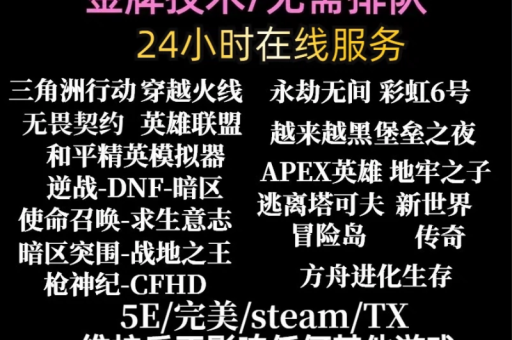

- 三角洲行动卡盟

- 2025-11-03 00:13:28

- 44

在充满变数与致命威胁的现代虚拟战场上,“三角洲行动”(Delta Action)类游戏以其高拟真度、强战术性和极致的团队协作要求,成为了硬核FPS玩家心中的圣杯,这类游戏绝非简单的“冲、瞄、射”,它是一场思维的博弈,一次对纪律与默契的终极考验,无论你是初入坑的新锐特战队员,还是身经百战的老兵,深入理解其核心战术与策略,都将使你从“参与者”蜕变为“主宰者”,本文将为您深入解析,那些你不可错过的致胜法则。

一、 基石:单兵战术素养——你不是兰博,是幽灵

在三角洲行动中,个人英雄主义往往是团队覆灭的序曲,卓越的单兵素养是团队存续的根基。

1、移动与姿态管理(Movement & Stance):

静默移动(Silent Walk) 永远假设你的脚步声正在向全地图的敌人广播你的位置,在室内、接近目标点或怀疑附近有敌人时,使用静默移动是生存的第一要义。

姿态运用(Standing/Crouch/Prone) 站姿移动快但目标大;蹲姿提供了速度与隐蔽的平衡,是接敌时最常用的姿态;卧姿则极大降低自身轮廓,是极佳的埋伏、狙击和躲避火力的姿态,但会牺牲所有机动性,高手能根据形势在三种姿态间无缝切换。

切角(Slicing the Pie) 这是清理角落和房门的核心技巧,始终利用掩体,以小幅度的左右移动逐步扩大视野,将自己暴露给潜在敌人的角度最小化,从而在敌人发现你之前,你先发现并瞄准他。

2、射击纪律与弹药管理:

点射(Burst Fire) 除了极近距离,全自动扫射通常是低效且浪费弹药的行为,短点射(2-4发)能更好地控制后坐力,提高命中率,并节省宝贵的弹药。

弹药状态检查(Ammo Check) 养成在安全时检查弹药的习惯,不要在激烈交火中才意识到需要换弹,切记,战术换弹(Tactical Reload)(弹匣内仍有弹药时换弹)和紧急换弹(Emergency Reload)(打空弹匣后换弹)的时机选择至关重要。

3、情景意识(Situation Awareness - SA):

“地图在心中” 不仅要熟悉地形,更要时刻在脑中构建一幅动态的“战场地图”:敌人在哪?队友在哪?关键目标在哪?枪声和脚步声来自何方?高SA能让你预判局势,先发制人。

听觉信息 耳机是比眼睛更重要的器官,通过声音判断敌人距离、方位、姿态(走路/跑步)甚至武器类型,是获取信息的关键。

二、 核心:小队协同战术——铁一般的纪律,钟表般的协同

三角洲行动的本质是团队游戏,没有协同的小队只是一盘散沙。

1、沟通:清晰、简洁、有效(Clear, Concise, Effective):

标准化报点(Standardized Callouts) 使用地图上公认的标记点(如“A点”、“仓库”、“长桥”)或明确的方位(“西北方向,红色屋顶二楼窗口”)进行报点,避免使用“这里”、“那里”等模糊词汇。

信息优先级 即时信息优先于闲聊,报点顺序通常是:方位 -> 距离 -> 描述 -> 意图。“东北方向,150米,树后两名敌人,正在移动,我覆盖视野。”

纪律性静默(Tactical Silence) 在渗透和埋伏阶段,过多的无线电 chatter 会掩盖重要的游戏声音,保持通讯静默同样重要。

2、队形与机动(Formation & Movement):

火力扇区划分(Sector of Fire) 小队移动时,每个成员应负责一个特定的方向(前锋看前,左侧队员看左,右侧看右,断后看后),确保360度无视野盲区。

交替掩护(Leapfrogging / Bounding Overwatch) 这是小队安全通过开阔地或危险区域的标准战术,一组队员(掩护组)占据有利位置提供警戒和火力压制,另一组(移动组)迅速移动到下一个掩护点,然后角色互换,如此反复,像青蛙跳跃一样前进。

交叉火力(Crossfire) 设立攻击阵地时,让队员的火力线从不同角度交叉覆盖同一区域,这使得敌人难以找到有效的掩护,一旦交火便会陷入多重火网的夹击之中。

3、攻守专项策略:

攻坚(Breaching and Clearing) 清理房间是最高风险的行动,必须有明确分工:破门手、投弹手、首位进入(Point Man)、跟进(Follower),执行“动态清房”(快速突入,利用速度和火力压制)或“慢速清房”(逐一切角,谨慎推进)取决于情报和形势。

防御(Defense) 防御不是被动挨打,应建立纵深防御(Defense in Depth),设置外围观察哨、主要防御阵地和最后防线,防御者要灵活机动,根据敌人进攻方向及时调整兵力部署,而不是固守一点。

三、 高层战略:任务规划与资源管理

在宏观层面,正确的决策能让你不战而屈人之兵。

1、任务前规划(Pre-Mission Planning):

路线选择(Route Planning) 分析地图,选择能利用地形隐蔽、避开开阔地的路线,通常有主攻路线、备用路线和撤退路线。

装备搭配(Loadout Synergy) 小队成员的装备应互补,一名队员携带狙击步枪负责远程压制,另一名配备霰弹枪负责近距离攻坚,再有一名携带机枪提供持续火力,一名携带医疗包保障团队,避免全队都是同一种武器。

2、资源决策(Resource Decision-Making):

价值权衡 为了一个击杀而暴露小队位置是否值得?为了一个次要目标而消耗大量弹药和医疗资源是否明智?时刻权衡行动的风险与收益。

时机选择(Timing) 何时发动总攻?何时需要战略性撤退(“转进”)?耐心等待,让敌人犯错,往往比盲目冲锋更能赢得胜利,在决赛圈,迫使其他队伍先交火而坐收渔翁之利,是经典的高级策略。

思维,是终极武器

三角洲行动的魅力,在于它用虚拟的子弹和炮火,模拟了真实的决策与协作压力,最强的武器不是游戏中最稀有的枪械,而是你与队友头脑中缜密的战术思维、无私的奉献精神和无需言语的默契,熟练掌握这些不可错过的战术与策略,你将不再是被战场裹挟的士兵,而是塑造战场格局的指挥官,召集你的队友,制定计划,沟通,执行,去夺取属于你们的胜利吧!在这个世界里,智者生,勇者胜,而团队则永恒。